Operasi malware yang merusak telah terdeteksi baru-baru ini oleh pakar keamanan di Microsoft Threat Intelligence Center (MSTIC) di mana hacker menargetkan beberapa organisasi dan lembaga pemerintah Ukraina.

Dalam operasi jahat ini, pelaku menargetkan MBR dari sistem yang terpengaruh atau ditargetkan di mana mereka menghapus Master Boot Records (MBR).

Sementara pada 13 Januari 2022, di Ukraina, malware ini pertama kali diidentifikasi pada sistem korbannya, dan itulah sebabnya karena operasi jahat yang sedang berlangsung di Ukraina ini, Microsoft telah mendesak organisasi dan lembaga untuk tetap waspada agar tetap terlindungi.

Apakah ada asosiasi yang diketahui di balik operasi yang sedang berlangsung ini?

Jawaban langsung untuk pertanyaan ini adalah, "TIDAK," karena, hingga saat ini MSTIC Microsoft belum mendeteksi aktivitas penting apa pun, tetapi, mereka telah melacaknya sebagai "DEV-0586."

Hal yang paling menakjubkan tentang malware ini adalah bahwa ia dirancang agar terlihat seperti ransomware tanpa mekanisme pemulihan tebusan.

Mengapa melakukan ini?

Alih-alih mendapatkan tebusan, operator malware ini secara khusus merancang malware ini untuk merusak dan mempengaruhi perangkat target mereka.

Organisasi yang ditargetkan

Selama penyelidikan, Microsoft telah menemukan beberapa sistem dari beberapa organisasi yang terkena dampak karena malware ini, dan di sini kami telah menyebutkan organisasi yang terpengaruh di bawah ini: -

Beberapa organisasi pemerintah.

Organisasi nirlaba.

organisasi teknologi informasi.

Aktivitas

Aktivitas yang diamati oleh para peneliti keamanan siber adalah:-

Rekomendasi

Untuk memitigasi teknik dan prosedur yang dijalankan oleh penyerang, para ahli telah merekomendasikan beberapa pertimbangan keamanan yang telah kami sebutkan di bawah ini:

Dalam operasi jahat ini, pelaku menargetkan MBR dari sistem yang terpengaruh atau ditargetkan di mana mereka menghapus Master Boot Records (MBR).

Sementara pada 13 Januari 2022, di Ukraina, malware ini pertama kali diidentifikasi pada sistem korbannya, dan itulah sebabnya karena operasi jahat yang sedang berlangsung di Ukraina ini, Microsoft telah mendesak organisasi dan lembaga untuk tetap waspada agar tetap terlindungi.

Apakah ada asosiasi yang diketahui di balik operasi yang sedang berlangsung ini?

Jawaban langsung untuk pertanyaan ini adalah, "TIDAK," karena, hingga saat ini MSTIC Microsoft belum mendeteksi aktivitas penting apa pun, tetapi, mereka telah melacaknya sebagai "DEV-0586."

Hal yang paling menakjubkan tentang malware ini adalah bahwa ia dirancang agar terlihat seperti ransomware tanpa mekanisme pemulihan tebusan.

Mengapa melakukan ini?

Alih-alih mendapatkan tebusan, operator malware ini secara khusus merancang malware ini untuk merusak dan mempengaruhi perangkat target mereka.

Organisasi yang ditargetkan

Selama penyelidikan, Microsoft telah menemukan beberapa sistem dari beberapa organisasi yang terkena dampak karena malware ini, dan di sini kami telah menyebutkan organisasi yang terpengaruh di bawah ini: -

Beberapa organisasi pemerintah.

Organisasi nirlaba.

organisasi teknologi informasi.

Aktivitas

Aktivitas yang diamati oleh para peneliti keamanan siber adalah:-

- Timpa Master Boot Record untuk menampilkan catatan tebusan palsu.

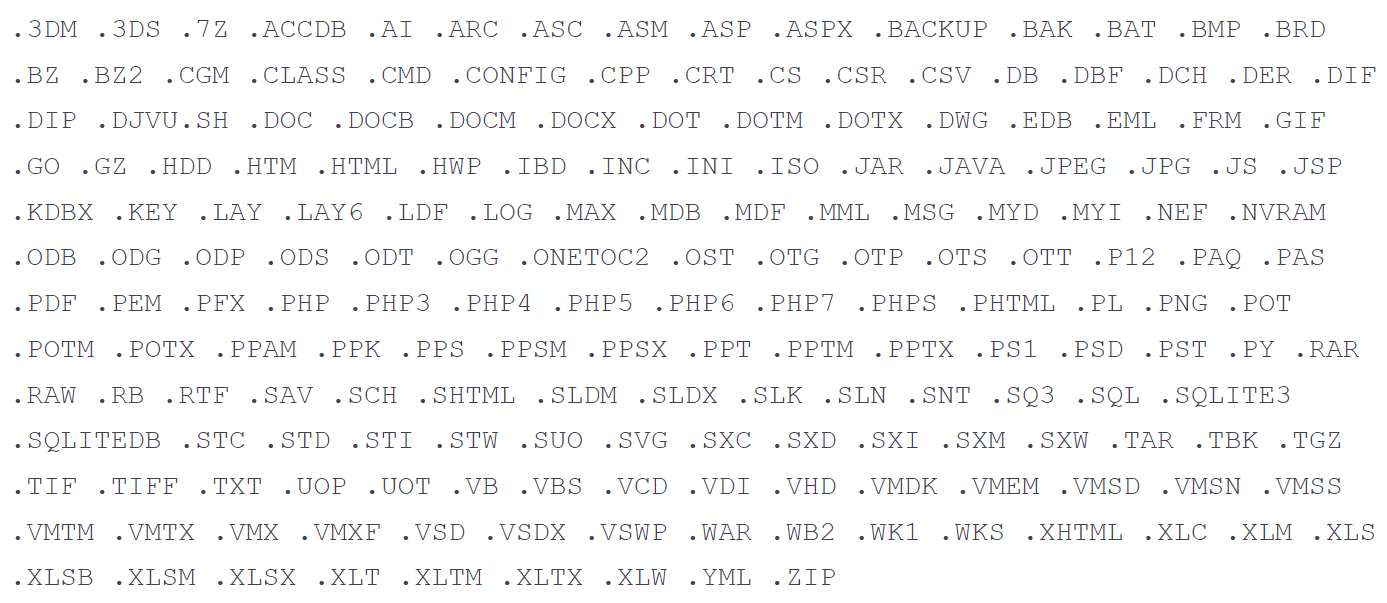

- Merusak File

Rekomendasi

Untuk memitigasi teknik dan prosedur yang dijalankan oleh penyerang, para ahli telah merekomendasikan beberapa pertimbangan keamanan yang telah kami sebutkan di bawah ini:

- Selalu selidiki IOC yang disediakan.

- Selalu analisis jaringan internal Anda untuk kemungkinan gangguan.

- Selalu tinjau semua aktivitas otentikasi untuk infrastruktur akses jarak jauh.

- Pastikan untuk mengkonfigurasi konfigurasi jaringan dengan benar.

- Selalu aktifkan autentikasi dua faktor atau MFA.

- Sering-seringlah mengganti kata sandi, dan pastikan untuk menggunakan kata sandi yang kuat.

- Untuk mencegah modifikasi MBR/VBR, selalu aktifkan Controlled folder Access (CFA) di Microsoft Defender.

- Selain itu, keluarga malware ini telah dilambangkan sebagai WhisperGate, dan Microsoft juga telah menerapkan beberapa perlindungan untuk mendeteksi malware ini. Sedangkan pengguna dan organisasi dapat memanfaatkan mekanisme keamanan ini melalui Microsoft Defender Antivirus dan Microsoft Defender.