Pelaku ancaman di balik ransomware Qlocker sekali lagi menargetkan perangkat QNAP Network Attached Storage (NAS) yang terpapar Internet di seluruh dunia.

Qlocker sebelumnya menargetkan pelanggan QNAP dalam serangan ransomware besar-besaran yang dimulai selama seminggu mulai 19 April, memindahkan file korban dalam arsip 7-zip yang dilindungi kata sandi dengan ekstensi .7z setelah menembus perangkat NAS mereka.

QNAP memperingatkan bahwa penyerang mengeksploitasi kerentanan kredensial CVE-2021-28799 di aplikasi HBS 3 Hybrid Backup Sync untuk meretas perangkat pengguna dan mengunci file mereka.

Namun, untuk beberapa pengguna QNAP yang ditargetkan dalam kampanye ransomware Qlocker tahun lalu, peringatan itu datang terlambat setelah penyerang telah memeras ratusan pengguna QNAP.

Secara total, pengguna QNAP yang terpengaruh kehilangan data sekitar $350.000 dalam satu bulan, setelah membayar tebusan sebesar 0,01 bitcoin (bernilai sekitar $500 pada saat itu) untuk mendapatkan kata sandi yang diperlukan untuk memulihkan data mereka.

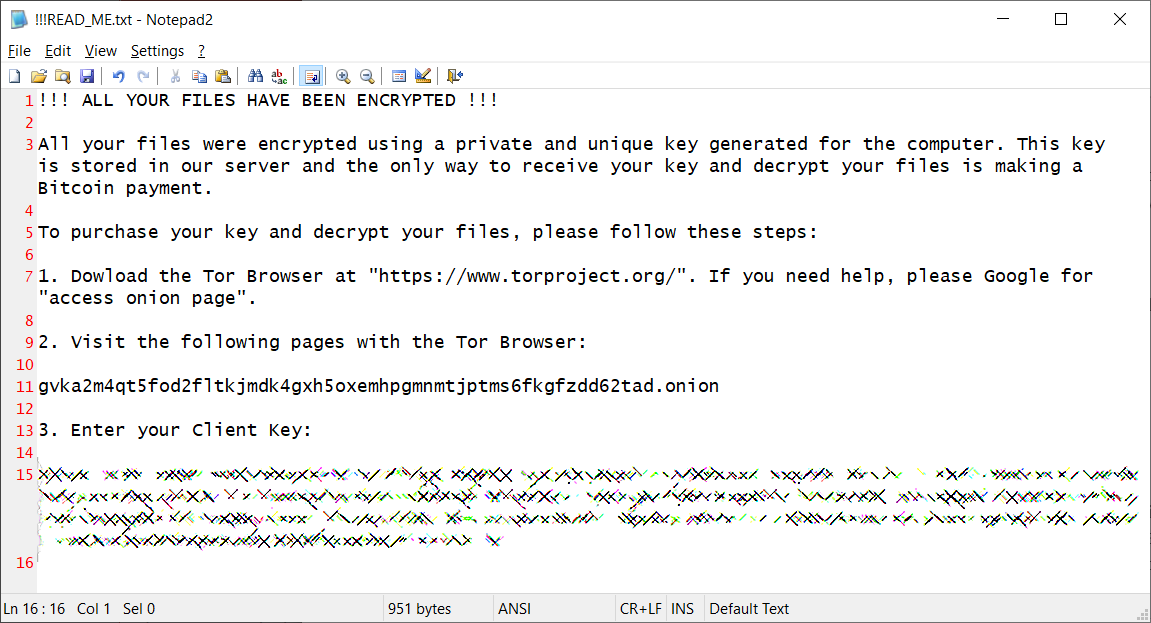

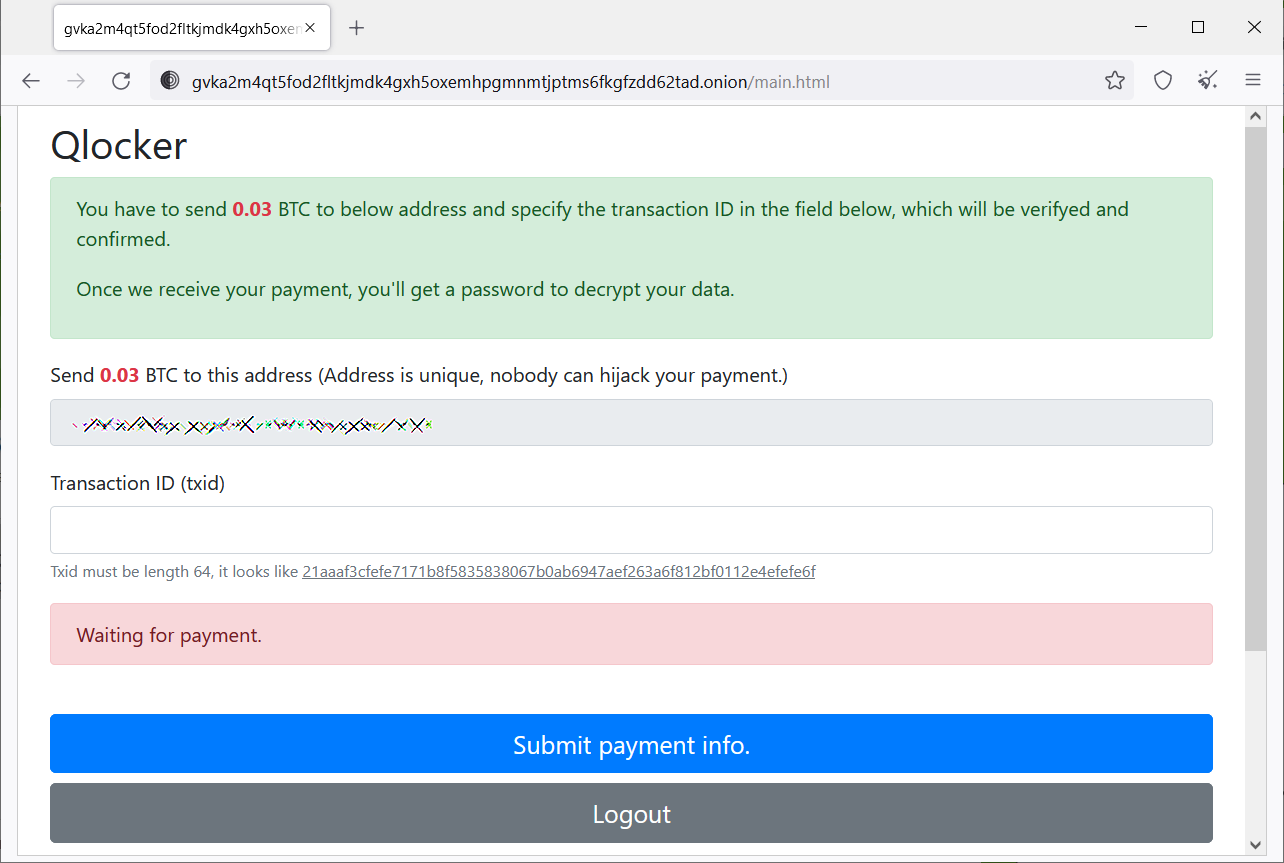

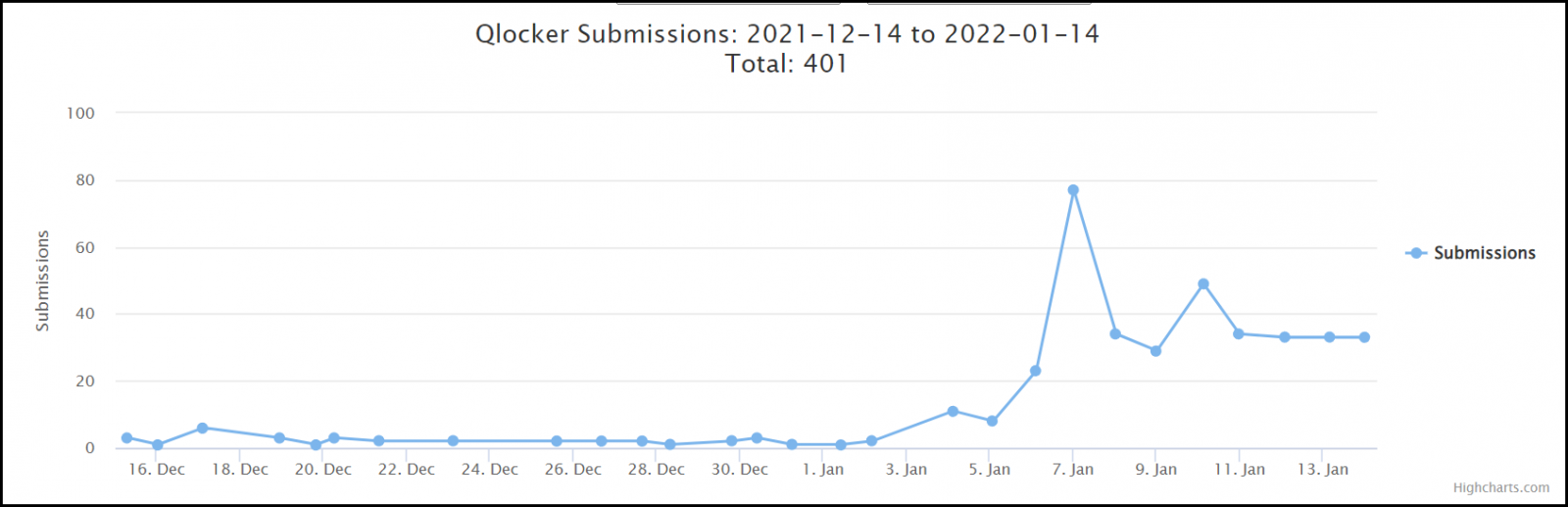

Kampanye ransomware Qlocker kali ini baru dimulai pada 6 Januari dan memberikan catatan tebusan bernama !!!READ_ME.txt pada perangkat yang disusupi. Catatan tebusan ini juga mencakup alamat situs Tor (gvka2m4qt5fod2fltkjmdk4gxh5oxemhpgmnmtjptms6fkgfzdd62tad.onion) dan para korban diminta untuk mengunjungi untuk mendapatkan informasi lebih lanjut tentang berapa banyak yang harus mereka bayar untuk mendapatkan kembali akses ke file mereka.

Halaman Tor yang dilihat sejak rangkaian serangan Qlocker baru ini mulai menampilkan permintaan tebusan berkisar antara 0,02 dan 0,03 bitcoin. Informasi lebih lanjut tentang apa yang harus dilakukan jika kampanye ransomware QLocker2 telah menyerang Anda dapat ditemukan di topik bleepingcomputer ini:

Code:

https://www.bleepingcomputer.com/forums/t/766521/qlocker2-qnap-nas-ransomware-zip/

untuk serangan baru:

https://www.bleepingcomputer.com/forums/t/749247/qlocker-qnap-nas-ransomware-encrypting-with-extension-7z-read-metxt/page-92Sayangnya, Qlocker bukan satu-satunya ransomware yang menargetkan perangkat QNAP NAS, seperti yang ditunjukkan oleh gelombang serangan ransomware ech0raix yang dimulai tepat sebelum Natal.

Awal bulan ini, perusahaan juga memperingatkan pelanggannya untuk mengamankan perangkat NAS yang terpapar Internet dari ransomware dan serangan brute force yang sedang berlangsung dengan menonaktifkan Port Forwarding pada router dan fungsi UPnP perangkat mereka.

QNAP juga memberi tahu pelanggan tahun lalu untuk mengamankan perangkat mereka dari serangan masuk, termasuk kampanye ransomware Agelocker dan eCh0raix.

Pembuat NAS merekomendasikan penerapan praktik terbaik berikut jika Anda ingin mengamankan perangkat QNAP Anda dari serangan lebih lanjut, yaitu:

- Hapus akun yang tidak dikenal atau mencurigakan.

- Hapus aplikasi yang tidak dikenal atau mencurigakan.

- Nonaktifkan konfigurasi router otomatis dan atur kontrol akses perangkat di myQNAPcloud.

- Nonaktifkan port forwarding pada router, remote connection menggunakan myQNAPcloud Link atau Layanan QVPN.

- Ubah Nomor Port Sistem jika NAS diarahkan/terhubung ke Internet.

- Instal dan jalankan Malware Remover versi terbaru.

- Ubah kata sandi untuk semua akun.

- Perbarui aplikasi QTS yang diinstal ke versi terbaru.

- Perbarui QTS ke versi terbaru yang tersedia.

- Instal QuFirewall.

- Berlangganan QNAP Security Advisory.