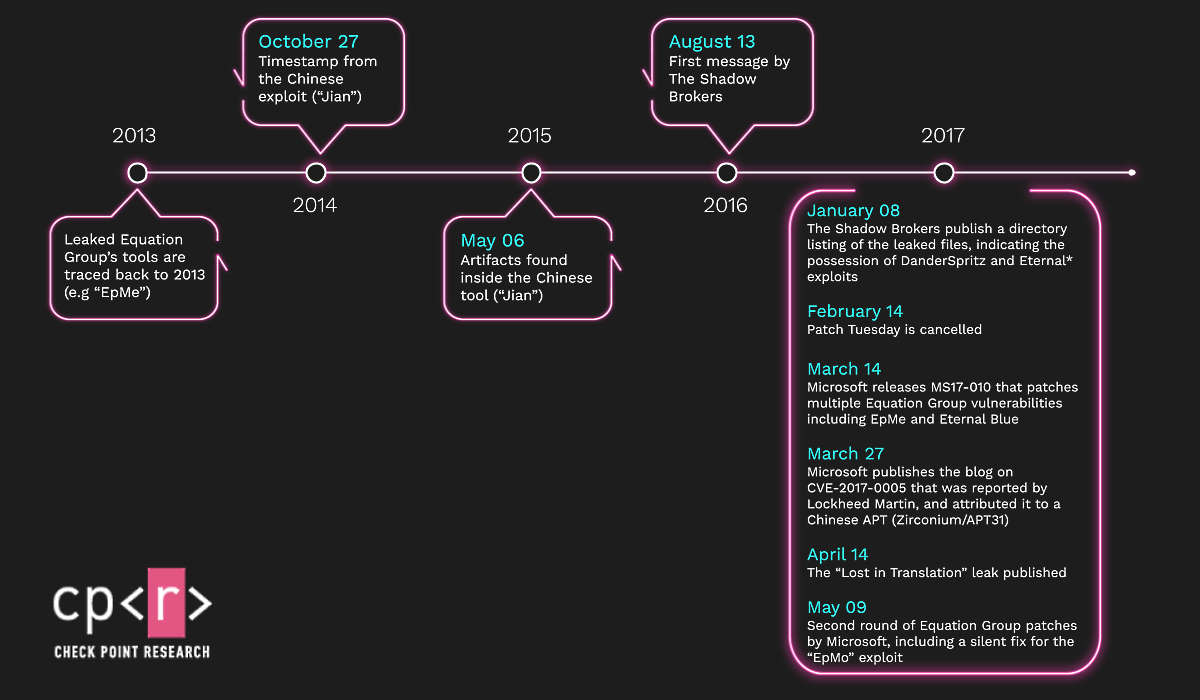

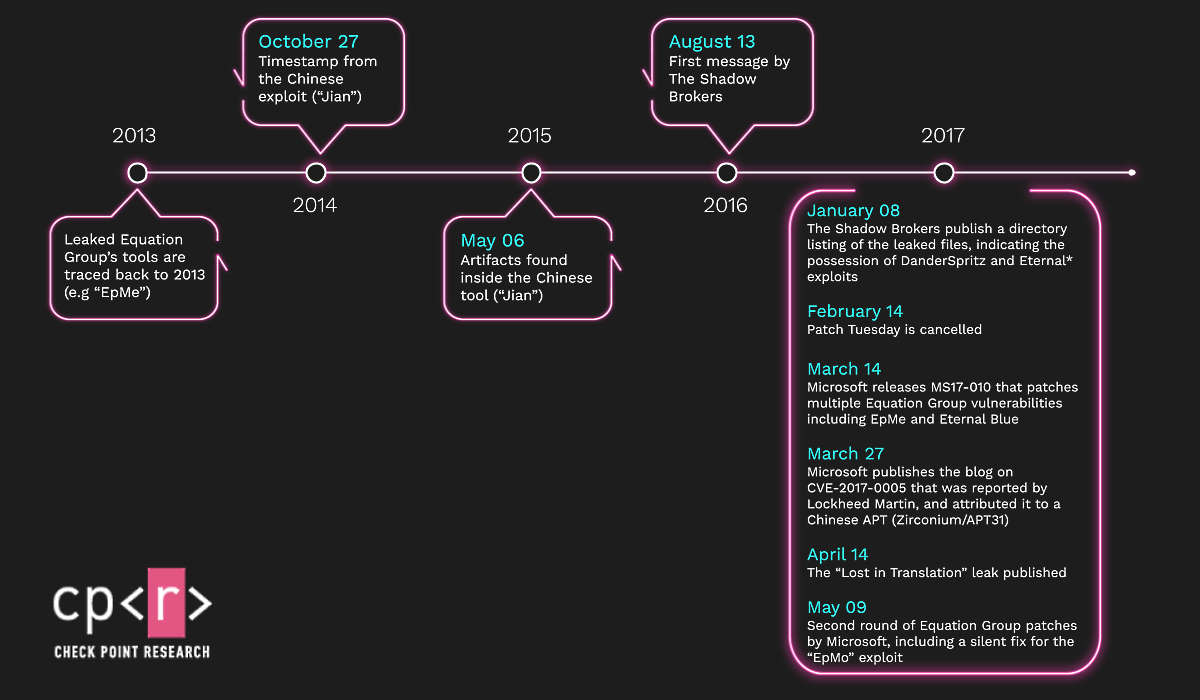

Peretas berbasis negara China mengkloning dan mulai menggunakan eksploitasi zero-day NSA hampir tiga tahun sebelum grup peretas Shadow Brokers membocorkannya secara publik pada April 2017.

EpMe adalah exploit asli yang dibuat oleh Equation Group sekitar tahun 2013 untuk bug zero-day Windows yang dilacak sebagai CVE-2017-2005.

Kerentanan digunakan untuk meningkatkan hak user Windows setelah mendapatkan akses ke perangkat yang ditargetkan karena ini adalah bug eskalasi hak istimewa lokal (LPE) yang memengaruhi perangkat yang menjalankan Windows XP hingga Windows 8.

Microsoft menambal bug keamanan ini pada Maret 2017 dan mengaitkan eksploitasi aktif ke grup peretasan APT31 yang didukung China.

Dicuri, kloning, dan dipersenjatai

Namun, APT 31 (juga dilacak sebagai Zirkonium) membangun exploit mereka, dijuluki Jian, dengan mereplikasi fungsi exploit EpMe yang dicuri dari unit Equation Group (NSA's Tailored Access Operations (TAO) unit) seperti yang diungkapkan peneliti Check Point dalam laporan yang diterbitkan.

"Yang mengejutkan, kami menemukan bahwa eksploitasi APT31 ini sebenarnya adalah versi rekonstruksi dari eksploit Equation Group yang disebut 'EpMe'," kata Check Point. "Ini berarti bahwa eksploit Equation Group akhirnya digunakan oleh grup yang berafiliasi dengan China, mungkin terhadap target Amerika."

Ini dimungkinkan setelah peretas negara China memerangkap sampel 32-bit dan 64-bit dari eksploit EpMe Equation Group.

Setelah direplikasi, exploit zero-day digunakan oleh APT31 bersama alat peretasan lainnya, termasuk grup packer multistage.

Microsoft menambal kerentanan Jian hanya setelah IRT Lockheed Martin menemukan sampel exploit di alam liar dan membagikannya dengan Microsoft.

Bukan eksploit NSA curian pertama

Meskipun ini bukan kasus pertama dari grup APT yang didukung China menggunakan zero-day Equation Group dalam serangan mereka, ini adalah pertama kalinya cyberspies China dapat mengeksploitasi sampel dan mengkloningnya untuk tujuan mereka sendiri.

"Yang pertama adalah ketika APT3 menggunakan versi EternalSynergy mereka sendiri (disebut UPSynergy), setelah memperoleh eksploit Equation Group EternalRomance," tambah Check Point.

"Namun, dalam kasus UPSynergy, konsensus di antara kelompok peneliti keamanan kami serta di Symantec adalah bahwa eksploit China dibangun kembali dari lalu lintas jaringan yang ditangkap."

Seperti yang dikatakan oleh Check Point, operator APT31 bisa mendapatkan sampel exploit mereka sendiri di semua versi yang didukung sejak Jian dirakit menggunakan versi 32-bit dan 64-bit dari exploit Equation Group.

Peretas APT31 dengan demikian bisa mendapatkan sampel eksploit Equation Group dengan salah satu cara berikut, menurut Check Point:

"Pada dasarnya, penelitian kami adalah demonstrasi tentang bagaimana satu grup APT menggunakan alat dari grup lain untuk operasi mereka sendiri, mempersulit peneliti keamanan untuk melakukan atribut serangan yang akurat, dan menunjukkan betapa kompleksnya kenyataan di balik serangan ini sebenarnya. dan betapa sedikit yang kami ketahui, "kata Peneliti Keamanan Senior Check Point Itay Cohen.

"Harapan kami adalah bahwa teknik penelitian terbaru kami dalam melacak kerentanan yang dieksploitasi dapat mengarah pada kesimpulan baru yang telah diawasi oleh industri keamanan hingga sekarang."

EpMe adalah exploit asli yang dibuat oleh Equation Group sekitar tahun 2013 untuk bug zero-day Windows yang dilacak sebagai CVE-2017-2005.

Kerentanan digunakan untuk meningkatkan hak user Windows setelah mendapatkan akses ke perangkat yang ditargetkan karena ini adalah bug eskalasi hak istimewa lokal (LPE) yang memengaruhi perangkat yang menjalankan Windows XP hingga Windows 8.

Microsoft menambal bug keamanan ini pada Maret 2017 dan mengaitkan eksploitasi aktif ke grup peretasan APT31 yang didukung China.

Dicuri, kloning, dan dipersenjatai

Namun, APT 31 (juga dilacak sebagai Zirkonium) membangun exploit mereka, dijuluki Jian, dengan mereplikasi fungsi exploit EpMe yang dicuri dari unit Equation Group (NSA's Tailored Access Operations (TAO) unit) seperti yang diungkapkan peneliti Check Point dalam laporan yang diterbitkan.

"Yang mengejutkan, kami menemukan bahwa eksploitasi APT31 ini sebenarnya adalah versi rekonstruksi dari eksploit Equation Group yang disebut 'EpMe'," kata Check Point. "Ini berarti bahwa eksploit Equation Group akhirnya digunakan oleh grup yang berafiliasi dengan China, mungkin terhadap target Amerika."

Ini dimungkinkan setelah peretas negara China memerangkap sampel 32-bit dan 64-bit dari eksploit EpMe Equation Group.

Setelah direplikasi, exploit zero-day digunakan oleh APT31 bersama alat peretasan lainnya, termasuk grup packer multistage.

Microsoft menambal kerentanan Jian hanya setelah IRT Lockheed Martin menemukan sampel exploit di alam liar dan membagikannya dengan Microsoft.

Bukan eksploit NSA curian pertama

Meskipun ini bukan kasus pertama dari grup APT yang didukung China menggunakan zero-day Equation Group dalam serangan mereka, ini adalah pertama kalinya cyberspies China dapat mengeksploitasi sampel dan mengkloningnya untuk tujuan mereka sendiri.

"Yang pertama adalah ketika APT3 menggunakan versi EternalSynergy mereka sendiri (disebut UPSynergy), setelah memperoleh eksploit Equation Group EternalRomance," tambah Check Point.

"Namun, dalam kasus UPSynergy, konsensus di antara kelompok peneliti keamanan kami serta di Symantec adalah bahwa eksploit China dibangun kembali dari lalu lintas jaringan yang ditangkap."

Seperti yang dikatakan oleh Check Point, operator APT31 bisa mendapatkan sampel exploit mereka sendiri di semua versi yang didukung sejak Jian dirakit menggunakan versi 32-bit dan 64-bit dari exploit Equation Group.

Peretas APT31 dengan demikian bisa mendapatkan sampel eksploit Equation Group dengan salah satu cara berikut, menurut Check Point:

- Diambil selama operasi jaringan Equation Group pada target Cina.

- Diambil selama operasi Equation Group di jaringan pihak ketiga yang juga dipantau oleh APT China.

- Ditangkap oleh APT Tiongkok selama serangan terhadap infrastruktur Equation Group

"Pada dasarnya, penelitian kami adalah demonstrasi tentang bagaimana satu grup APT menggunakan alat dari grup lain untuk operasi mereka sendiri, mempersulit peneliti keamanan untuk melakukan atribut serangan yang akurat, dan menunjukkan betapa kompleksnya kenyataan di balik serangan ini sebenarnya. dan betapa sedikit yang kami ketahui, "kata Peneliti Keamanan Senior Check Point Itay Cohen.

"Harapan kami adalah bahwa teknik penelitian terbaru kami dalam melacak kerentanan yang dieksploitasi dapat mengarah pada kesimpulan baru yang telah diawasi oleh industri keamanan hingga sekarang."