Peneliti cybersecurity pada hari Selasa mengungkapkan rincian bootkit UEFI (Unified Extensible Firmware Interface) yang sebelumnya tidak terdokumentasi yang telah digunakan untuk menutup sistem Windows pada awal 2012 dengan memodifikasi biner Windows Boot Manager yang sah untuk mencapai persistensi kode bootkit, sekali lagi menunjukkan bagaimana teknologi yang dimaksudkan untuk mengamankan lingkungan sebelum memuat sistem operasi semakin menjadi "target yang menggoda".

Perusahaan keamanan siber Slovakia ESET menamai malware baru "ESPecter" karena kemampuannya untuk bertahan di Partisi Sistem EFI (ESP), selain menghindari Microsoft Windows Driver Signature Enforcement untuk memuat driver sendiri yang tidak ditandatangani yang dapat digunakan untuk memfasilitasi kegiatan spionase seperti pencurian dokumen, keylogging, dan pemantauan layar dengan menangkap tangkapan layar secara berkala. Rute intrusi malware masih belum diketahui.

"ESPecter menunjukkan bahwa pelaku ancaman tidak hanya mengandalkan implan firmware UEFI dalam hal persistensi pra-OS dan, terlepas dari mekanisme keamanan yang ada seperti UEFI Secure Boot, mereka menginvestasikan waktu mereka untuk membuat malware yang tidak akan dengan mudah diblokir oleh mekanisme secure boot, jika diaktifkan dan dikonfigurasi dengan benar," kata peneliti ESET Martin Smolár dan Anton Cherepanov dalam penulisan teknis yang diterbitkan Selasa.

Akar ESPecter dapat ditelusuri kembali ke setidaknya 2012, berasal sebagai bootkit untuk sistem dengan BIOS lama, dengan pembuatnya terus menambahkan dukungan untuk versi OS Windows baru sementara hampir tidak membuat perubahan apa pun pada modul malware. Perubahan terbesar terjadi pada tahun 2020 ketika "mereka yang berada di belakang ESPecter tampaknya memutuskan untuk memindahkan malware mereka dari sistem BIOS lama ke sistem UEFI modern."

Perkembangan ini menandai keempat kalinya kasus malware UEFI di dunia nyata telah ditemukan sejauh ini, mengikuti LoJax, MosaicRegressor, dan yang terbaru FinFisher, yang terakhir ditemukan memanfaatkan metode yang sama untuk bertahan di ESP dalam bentuk Windows Boot Manager yang ditambal.

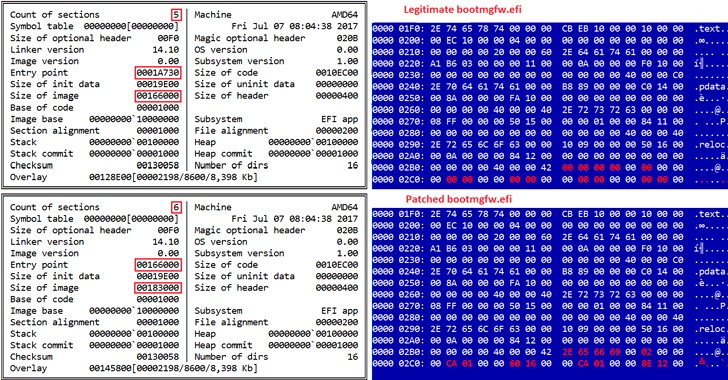

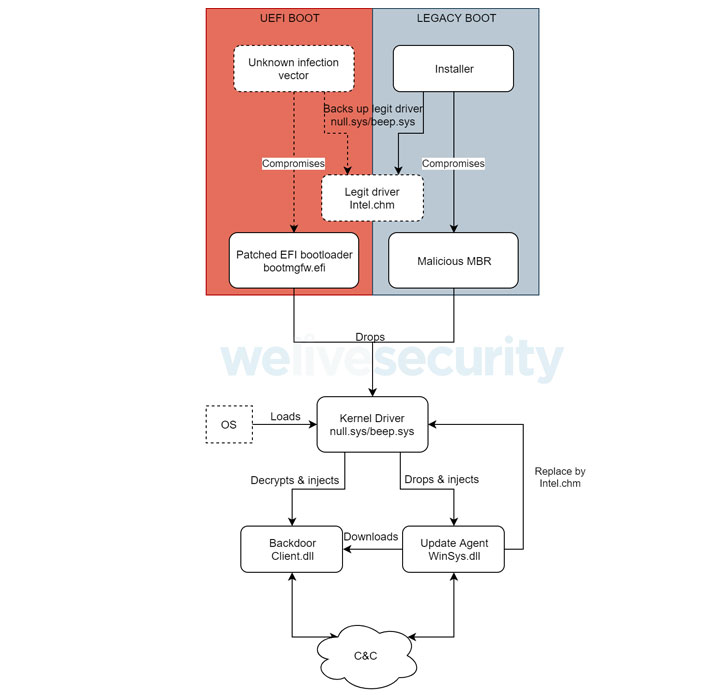

"Dengan menambal Windows Boot Manager, penyerang mencapai eksekusi pada tahap awal proses boot sistem, sebelum sistem operasi dimuat penuh," kata para peneliti. "Ini memungkinkan ESPecter untuk melewati Windows Driver Signature Enforcement (DSE) untuk menjalankan drivernya sendiri yang tidak ditandatangani saat startup sistem."

Namun, pada sistem yang mendukung Legacy BIOS Boot Mode, ESPecter memperoleh persistensi dengan mengubah kode master boot record (MBR) yang terletak di sektor fisik pertama dari disk drive untuk mengganggu pemuatan boot manager dan memuat driver kernel berbahaya, yang dirancang untuk memuat muatan mode pengguna tambahan dan mengatur keylogger, sebelum menghapus jejaknya sendiri dari mesin.

Terlepas dari varian MBR atau UEFI yang digunakan, penyebaran driver mengarah ke injeksi komponen mode pengguna tahap berikutnya ke dalam proses sistem tertentu untuk membangun komunikasi dengan server jarak jauh, sehingga memungkinkan penyerang untuk mengkontrol mesin yang disusupi, belum lagi mengunduh dan menjalankan lebih banyak malware atau perintah yang diambil dari server.

ESET tidak mengaitkan bootkit ke negara-bangsa atau grup peretasan tertentu, tetapi penggunaan pesan debug berbahasa Mandarin di payload klien mode pengguna telah meningkatkan kemungkinan bahwa itu bisa menjadi pekerjaan aktor berbahasa Mandarin yang tidak dikenal.

"Meskipun Secure Boot menghalangi eksekusi biner UEFI yang tidak tepercaya dari ESP, selama beberapa tahun terakhir kami telah menyaksikan berbagai kerentanan firmware UEFI yang memengaruhi ribuan perangkat yang memungkinkan penonaktifan atau bypass Secure Boot," catat para peneliti. "Ini menunjukkan bahwa mengamankan firmware UEFI adalah tugas yang menantang dan cara berbagai vendor menerapkan kebijakan keamanan dan menggunakan layanan UEFI tidak selalu ideal."