Apache Software Foundation telah merilis perbaikan untuk mengatasi kerentanan zero-day yang dieksploitasi secara aktif yang memengaruhi pustaka logging berbasis Java Apache Log4j yang digunakan secara luas yang dapat dipersenjatai untuk mengeksekusi kode berbahaya dan memungkinkan pengambilalihan sistem yang rentan secara penuh.

Dinamai sebagai CVE-2021-44228 dan dijuluki Log4Shell atau LogJam, masalah ini menyangkut kasus eksekusi kode jarak jauh (RCE) yang tidak diautentikasi pada aplikasi apa pun yang menggunakan utilitas open source dan memengaruhi versi Log4j 2.0-beta9 hingga 2.14. 1. Bug tersebut mendapat skor sempurna 10 dari 10 dalam sistem peringkat CVSS, yang menunjukkan tingkat keparahannya.

"Penyerang yang dapat mengontrol pesan log atau parameter pesan log dapat mengeksekusi kode arbitrer yang dimuat dari server LDAP ketika substitusi pencarian pesan diaktifkan," kata Apache Foundation. "Dari Log4j 2.15.0, perilaku ini telah dinonaktifkan secara default."

Eksploitasi dapat dicapai dengan satu string teks, yang dapat memicu aplikasi untuk menjangkau host eksternal yang berbahaya jika dicatat melalui instance Log4j yang rentan, yang secara efektif memberikan kemampuan kepada musuh untuk mengambil muatan dari server jarak jauh dan mengeksekusinya secara lokal. Pengelola proyek memuji Chen Zhaojun dari Alibaba Cloud Security Team karena menemukan masalah tersebut.

Log4j digunakan sebagai paket logging dalam berbagai perangkat lunak populer yang berbeda oleh sejumlah produsen, termasuk Amazon, Apple iCloud, Cisco, Cloudflare, ElasticSearch, Red Hat, Steam, Tesla, Twitter, dan video game seperti Minecraft. Dalam kasus yang terakhir, penyerang dapat memperoleh RCE di Server Minecraft hanya dengan menempelkan pesan yang dibuat khusus ke dalam kotak obrolan.

"Kerentanan zero-day Apache Log4j mungkin merupakan kerentanan paling kritis yang kami lihat tahun ini," kata Bharat Jogi, manajer senior kerentanan dan signature di Qualys. "Log4j adalah pustaka di mana-mana yang digunakan oleh jutaan aplikasi Java untuk mencatat pesan kesalahan. Kerentanan ini sepele untuk dieksploitasi."

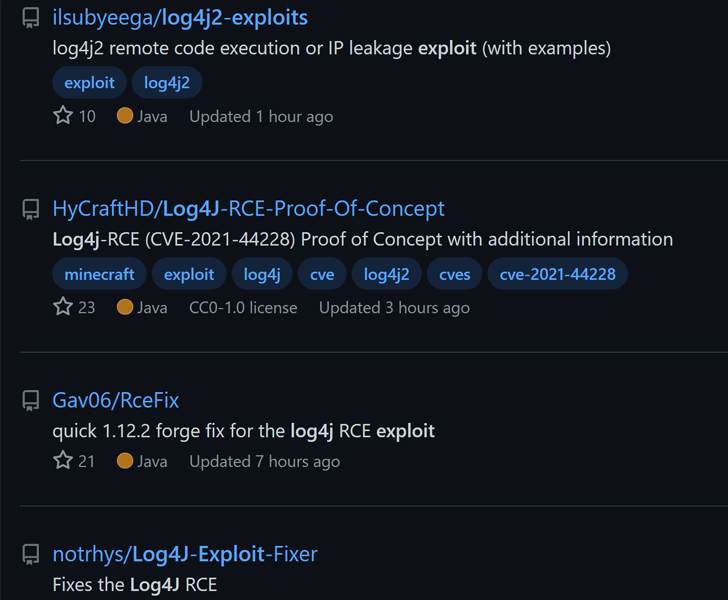

Perusahaan keamanan siber BitDefender, Cisco Talos, Huntress Labs, dan Sonatype semuanya telah mengkonfirmasi bukti pemindaian massal aplikasi yang terpengaruh di internet untuk server yang rentan dan serangan yang terdaftar terhadap jaringan honeypot mereka menyusul ketersediaan eksploitasi proof-of-concept (PoC). "Ini adalah serangan dengan keterampilan rendah yang sangat sederhana untuk dieksekusi," kata Ilkka Turunen dari Sonatype.

GreyNoise, menyamakan cacat ini dengan Shellshock, mengatakan mengamati aktivitas berbahaya yang menargetkan kerentanan dimulai pada 9 Desember 2021. Perusahaan infrastruktur web Cloudflare mencatat bahwa mereka memblokir sekitar 20.000 permintaan eksploit per menit sekitar pukul 18:00. UTC pada hari Jumat, dengan sebagian besar upaya eksploitasi berasal dari Kanada, AS, Belanda, Prancis, dan Inggris.