Facebook telah menambal bug di aplikasi Messenger yang dipasang secara luas untuk Android yang dapat memungkinkan penyerang jarak jauh memanggil target yang tidak menaruh curiga dan mendengarkan mereka bahkan sebelum mereka menerima panggilan audio. Cacat tersebut ditemukan dan dilaporkan ke Facebook oleh Natalie Silvanovich dari tim pemburu bug Project Zero Google bulan lalu pada tanggal 6 Oktober dengan tenggat waktu 90 hari, dan memengaruhi versi 284.0.0.16.119 (dan sebelumnya) Facebook Messenger untuk Android.

Singkatnya, kerentanan bisa saja memberikan penyerang yang masuk ke aplikasi untuk secara bersamaan memulai panggilan dan mengirim pesan yang dibuat khusus ke target yang masuk ke aplikasi serta klien Messenger lain seperti browser web . "Ini kemudian akan memicu skenario di mana, saat perangkat berdering, penelepon akan mulai menerima audio sampai orang yang dipanggil menjawab atau waktu panggilan habis," kata Manajer Teknik Keamanan Facebook Dan Gurfinkel.

Menurut laporan teknis oleh Silvanovich, kekurangan tersebut terletak pada Protokol Deskripsi Sesi (SDP) WebRTC - yang mendefinisikan format standar untuk pertukaran media streaming antara dua titik - memungkinkan penyerang mengirim jenis pesan khusus yang dikenal sebagai " SdpUpdate "yang akan menyebabkan panggilan terhubung ke perangkat callee sebelum dijawab. Panggilan audio dan video melalui WebRTC biasanya tidak mengirimkan audio sampai penerima mengklik tombol terima, tetapi jika pesan "SdpUpdate" ini dikirim ke perangkat lain saat berdering, "ini akan menyebabkannya segera mulai mentransmisikan audio, yang memungkinkan penyerang memantau lingkungan sekitar callee. "

Dalam beberapa hal, kerentanan memiliki kesamaan dengan yang dilaporkan dalam fitur obrolan grup FaceTime Apple tahun lalu yang memungkinkan pengguna untuk memulai panggilan video FaceTime dan menguping target dengan menambahkan nomor mereka sendiri sebagai orang ketiga. dalam obrolan grup bahkan sebelum lawan bicara menerima panggilan masuk.

Kesalahan itu dianggap begitu parah sehingga Apple menarik obrolan grup FaceTime sebelum mengatasi masalah tersebut dalam pembaruan iOS berikutnya. Tetapi tidak seperti bug FaceTime, mengeksploitasi masalah ini semudah itu. Penelepon harus sudah memiliki izin untuk menelepon orang tertentu - dengan kata lain, penelepon dan penerima harus menjadi teman Facebook untuk melakukan ini. Terlebih lagi, serangan tersebut juga mengharuskan pelaku kejahatan menggunakan alat rekayasa balik seperti Frida untuk memanipulasi aplikasi Messenger mereka sendiri untuk memaksanya mengirim pesan "SdpUpdate" khusus. Silvanovich dianugerahi bug bounty $ 60.000 untuk melaporkan masalah tersebut, salah satu dari tiga bug bounty Facebook tertinggi hingga saat ini, yang menurut peneliti Google dia sumbangkan ke organisasi nirlaba bernama GiveWell.

Ini, bukan pertama kalinya Silvanovich menemukan kelemahan kritis dalam aplikasi perpesanan, yang sebelumnya telah menemukan sejumlah masalah di WhatApp, iMessage, WeChat, Signal, dan Reliance JioChat, beberapa di antaranya telah bahkan menemukan metode "perangkat callee untuk mengirim audio tanpa interaksi."

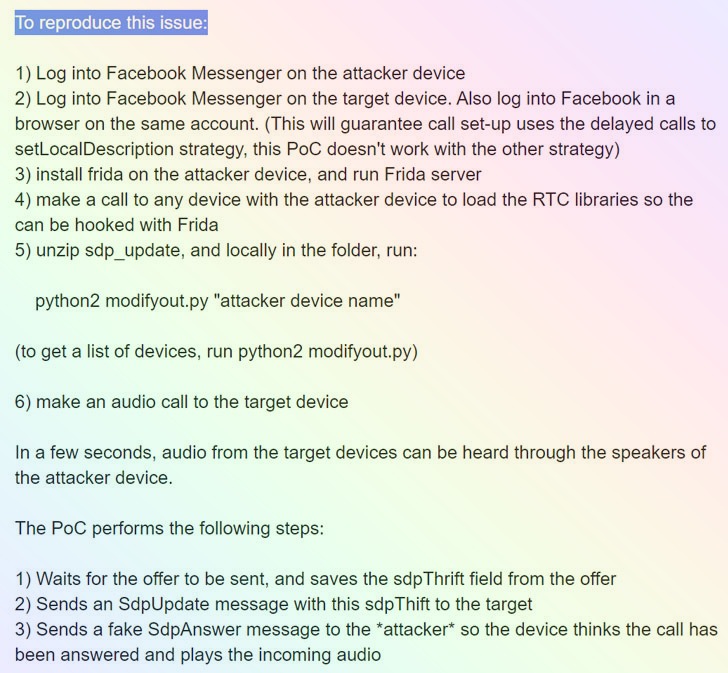

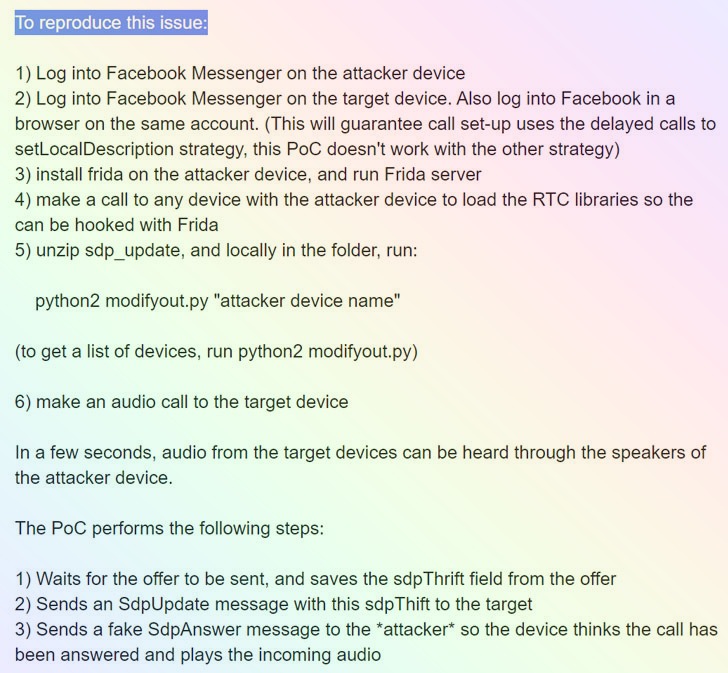

Berikut cara mereproduksi bug FB Messenger:

Singkatnya, kerentanan bisa saja memberikan penyerang yang masuk ke aplikasi untuk secara bersamaan memulai panggilan dan mengirim pesan yang dibuat khusus ke target yang masuk ke aplikasi serta klien Messenger lain seperti browser web . "Ini kemudian akan memicu skenario di mana, saat perangkat berdering, penelepon akan mulai menerima audio sampai orang yang dipanggil menjawab atau waktu panggilan habis," kata Manajer Teknik Keamanan Facebook Dan Gurfinkel.

Menurut laporan teknis oleh Silvanovich, kekurangan tersebut terletak pada Protokol Deskripsi Sesi (SDP) WebRTC - yang mendefinisikan format standar untuk pertukaran media streaming antara dua titik - memungkinkan penyerang mengirim jenis pesan khusus yang dikenal sebagai " SdpUpdate "yang akan menyebabkan panggilan terhubung ke perangkat callee sebelum dijawab. Panggilan audio dan video melalui WebRTC biasanya tidak mengirimkan audio sampai penerima mengklik tombol terima, tetapi jika pesan "SdpUpdate" ini dikirim ke perangkat lain saat berdering, "ini akan menyebabkannya segera mulai mentransmisikan audio, yang memungkinkan penyerang memantau lingkungan sekitar callee. "

Dalam beberapa hal, kerentanan memiliki kesamaan dengan yang dilaporkan dalam fitur obrolan grup FaceTime Apple tahun lalu yang memungkinkan pengguna untuk memulai panggilan video FaceTime dan menguping target dengan menambahkan nomor mereka sendiri sebagai orang ketiga. dalam obrolan grup bahkan sebelum lawan bicara menerima panggilan masuk.

Kesalahan itu dianggap begitu parah sehingga Apple menarik obrolan grup FaceTime sebelum mengatasi masalah tersebut dalam pembaruan iOS berikutnya. Tetapi tidak seperti bug FaceTime, mengeksploitasi masalah ini semudah itu. Penelepon harus sudah memiliki izin untuk menelepon orang tertentu - dengan kata lain, penelepon dan penerima harus menjadi teman Facebook untuk melakukan ini. Terlebih lagi, serangan tersebut juga mengharuskan pelaku kejahatan menggunakan alat rekayasa balik seperti Frida untuk memanipulasi aplikasi Messenger mereka sendiri untuk memaksanya mengirim pesan "SdpUpdate" khusus. Silvanovich dianugerahi bug bounty $ 60.000 untuk melaporkan masalah tersebut, salah satu dari tiga bug bounty Facebook tertinggi hingga saat ini, yang menurut peneliti Google dia sumbangkan ke organisasi nirlaba bernama GiveWell.

Ini, bukan pertama kalinya Silvanovich menemukan kelemahan kritis dalam aplikasi perpesanan, yang sebelumnya telah menemukan sejumlah masalah di WhatApp, iMessage, WeChat, Signal, dan Reliance JioChat, beberapa di antaranya telah bahkan menemukan metode "perangkat callee untuk mengirim audio tanpa interaksi."

Berikut cara mereproduksi bug FB Messenger: